成都科汇科技有限公司

Kehui Technology Co., Ltd.

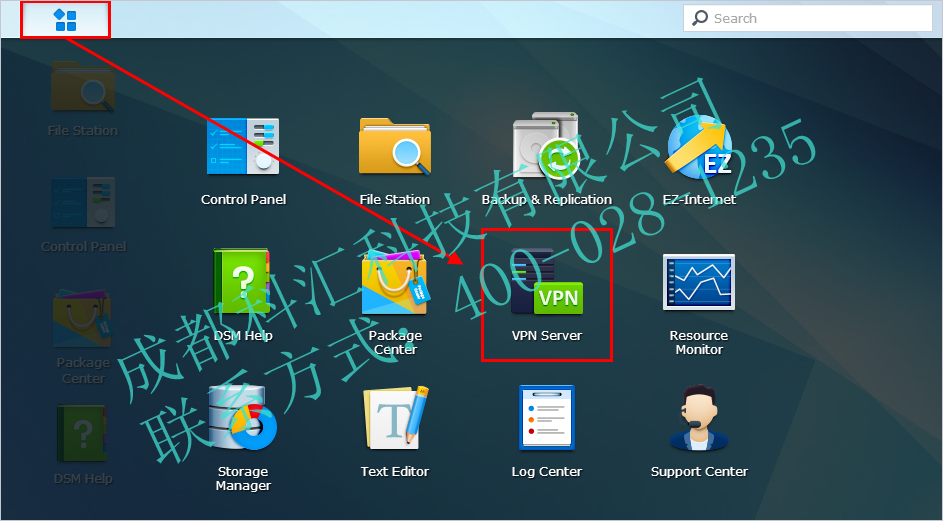

设置 VPN Server

通过 VPN Server 套件,您可轻松将 Synology NAS 转变为 VPN 服务器,让 DSM 用户安全地远程访问 Synology NAS 局域网中共享的资源。VPN Server 整合*常用的 VPN 通讯协议 - PPTP、OpenVPN 和 L2TP/IPSec - 提供您建立和管理 VPN 服务的多样选项。若要选择以下其中一种类型的 VPN 服务器并启用 Synology NAS 上的 VPN 服务,请安装和启动 VPN Server 套件。

注:

-

启用 VPN 服务会影响系统的网络性能。

-

只有 administrators 才能安装并设置 VPN Server。

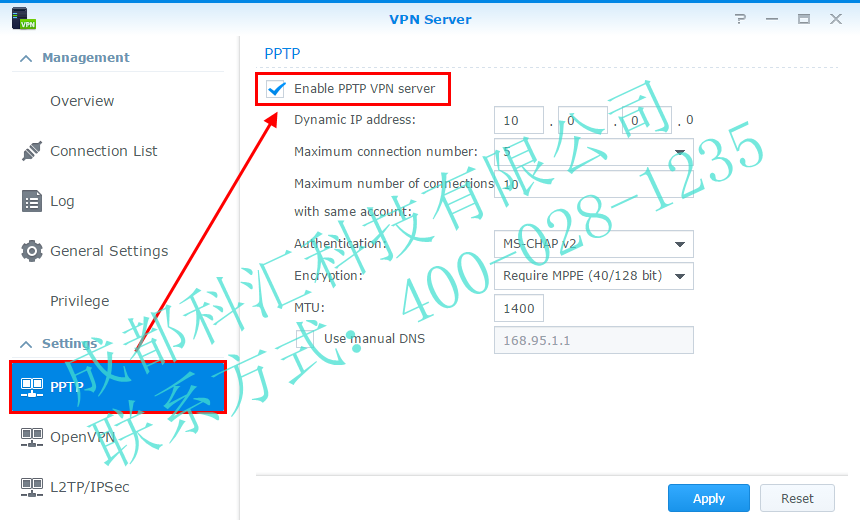

PPTP

PPTP (点对点隧道协议) 是常用的 VPN 解决方案,且大多数的客户端 (包含 Windows、Mac、Linux 及移动设备) 皆支持 PPTP 协议。

若要启动 PPTP VPN 服务器:

-

打开 VPN Server,然后进入左侧面板中的设置 > PPTP。

-

勾选启用 PPTP VPN 服务器。

-

在动态 IP 地址栏中指定 VPN 服务器的虚拟 IP 地址。设置连接数量上限来限制 VPN 同时连接的数量。

-

设置与同一帐户的**连接数来限制与同一帐户的 VPN 同时连接数量。

-

从认证下拉菜单中选择下列其中一个项目来验证 VPN 客户端:

-

PAP:验证时不加密 VPN 客户端的密码。

-

MS-CHAP v2:验证时使用 Microsoft CHAP 版本 2 加密 VPN 客户端的密码。

-

如果您选择 MS-CHAP v2 的验证方式,请从加密下拉菜单中选择下列其中一个项目来加密 VPN 连接:

-

No MPPE:VPN 连接不会受到加密机制的保护。

-

Require MPPE (40/128 bit):VPN 连接会受到 40 位或 128 位(视客户端的设置而定)加密机制保护。

-

Maximum MPPE (128 bit):VPN 连接会受到 128 位加密机制的保护,该机制提供*高的安全性。

-

设置 MTU(**传输单元)来限制通过 VPN 传送的数据封包大小。

-

勾选使用手动 DNS 并指定 DNS 服务器的 IP 地址来发送至 PPTP 客户端。如果禁用此选项,则会将 Synology NAS 当前使用的 DNS 服务器发送至客户端。

-

单击应用来使更改生效。

注:

-

连接到 VPN 时,VPN 客户端的认证和加密设置必须与 VPN Server 上的设置一致,否则客户端将无法成功连接。

-

为兼容大部分的 PPTP 客户端,如 Windows、Mac OS、iOS 与 Android 操作系统,默认的 MTU 值为 1400。若您的网络环境较为复杂,您可能需要设置一个较小的 MTU 值。若您经常收到超时消息或发生连接不稳定的情况,请缩小您的 MTU 值设置。

-

请检查您 Synology NAS 与路由器的端口转发规则以及防火墙设置,确认 TCP 1723 端口已打开。

-

部分路由器已内置 PPTP VPN 服务,因此可能会占用 1723 端口。您需先通过路由器的管理界面来禁用内置 PPTP VPN 服务,才能以使 VPN Server 上的 PPTP VPN 服务正常运作。此外,部分旧式路由器可能会封锁 GRE 协议(即 IP 协议 47),造成 VPN 连接失败。建议您使用支持 VPN pass-through 连接的路由器。

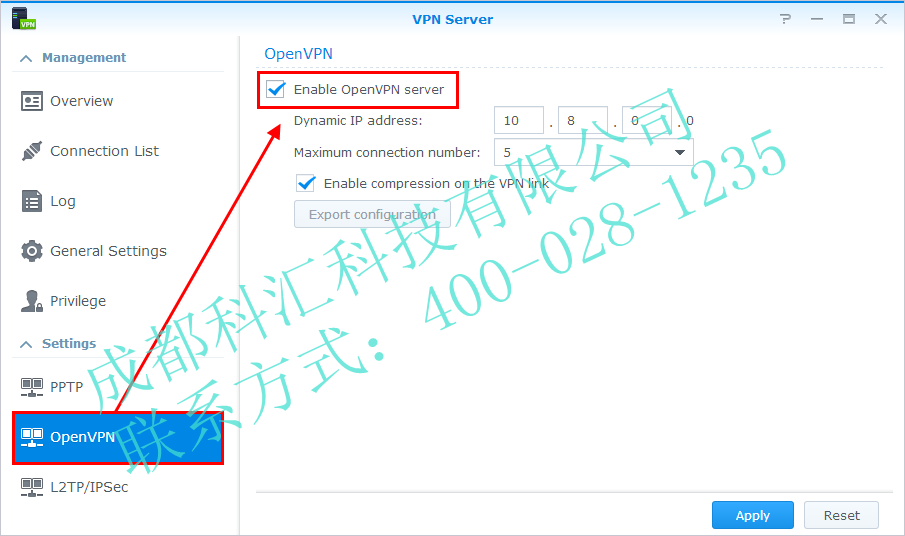

OpenVPN

OpenVPN 是开放原始码 (open source) 的 VPN 服务解决方案。它会以 SSL/TLS 加密机制保护 VPN 连接。

若要启动 OpenVPN VPN 服务器:

-

打开 VPN Server,然后进入左侧面板中的设置 > OpenVPN。

-

勾选启用 OpenVPN 服务器。

-

在动态 IP 地址栏中指定 VPN 服务器的虚拟内部 IP 地址。

-

设置连接数量上限来限制 VPN 同时连接的数量。

-

设置与同一帐户的**连接数来限制与同一帐户的 VPN 同时连接数量。

-

如果您要在传输数据时压缩数据,请勾选启用 VPN 链接压缩。此选项可提升传输速度,但可能消耗较多系统资源。

-

勾选允许客户端访问服务器的 LAN,可允许客户端访问服务器的 LAN。

-

勾选启用 IPv6 服务器模式,可启用 OpenVPN 服务器来发送 IPv6 地址。您先需要通过 6in4/6to4/DHCP-PD 获取前缀(在控制面板 > 网络 > 网络接口)。然后在此页面选择前缀。

-

单击应用来使更改生效。

注:

-

VPN Server 不支持点对点连接的桥接模式。

-

请检查您 Synology NAS 与路由器的端口转发规则以及防火墙设置,确认 UDP 1194 端口已打开。

-

在 Windows Vista 或 Windows 7 上运行 OpenVPN GUI 时,请注意 UAC(用户帐户控制)默认为启用。若此设置已启用,您需要使用以管理员身份运行选项来通过 OpenVPN GUI 进行连接。

-

通过 OpenVPN GUI 在 Windows 中启用 IPv6 服务器模式后,请注意以下内容:

-

VPN 使用的接口名称没有空格,如 LAN 1 需更改为 LAN1。

-

必须在客户端的 openvpn.ovpn 文件中设置网关命令。如果不要设置此选项,您应手动设置 VPN 接口的 DNS。您可使用 Google IPv6 DNS: 2001:4860:4860::8888.

若要导出配置文件:

请单击导出配置。OpenVPN 可让 VPN 服务器发行认证文件供客户端使用。所导出的文件为 zip 压缩文件,其中包含 ca.crt(VPN 服务器的证书文件)、openvpn.ovpn(供客户端使用的配置文件案)以及 README.txt(客户端如何设置 OpenVPN 连接的简易说明)。

注:

-

每次 VPN Server 运行时,它会自动复制并使用在控制面板 > 安全 > 证书中显示的证书。如果您需要使用第三方证书,请在控制面板 > 安全 >证书 > 操作并重启 VPN Server。

-

每次在控制面板 > 安全 > 证书中显示的证书修改后,VPN Server 会自动重启。

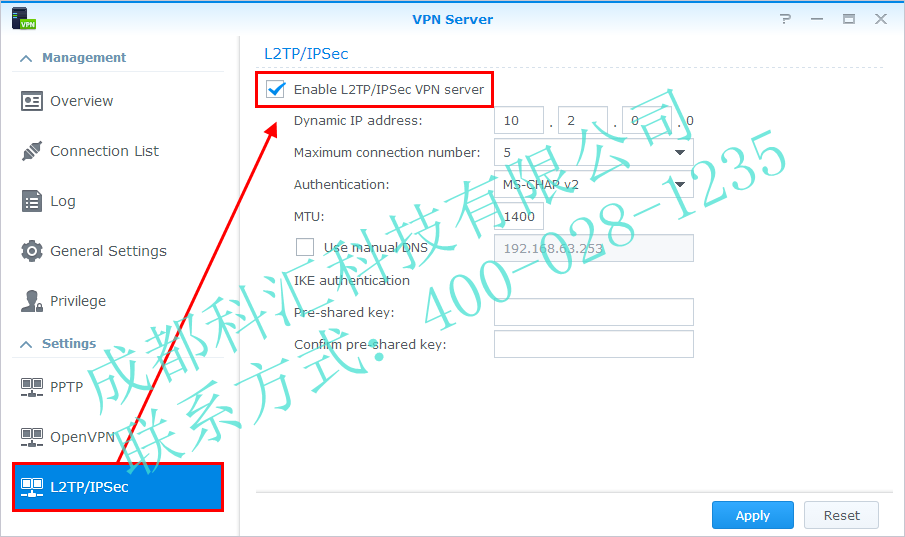

L2TP/IPSec

使用 IPSec 的 L2TP (第 2 层隧道协议) 提供更安全的虚拟专用网络,且大多数的客户端皆支持 (Windows、Mac、Linux 和移动设备)。

注:

-

开始使用 L2TP/IPSec 前,请先确认 Synology NAS 运行 DSM 4.3 或更高版本。

若要启用 L2TP/IPSec VPN 服务器:

-

打开 VPN Server,然后进入左侧面板中的设置 > L2TP/IPSec。

-

勾选启用 L2TP/IPSec VPN 服务器。

-

在动态 IP 地址栏中指定 VPN 服务器的虚拟 IP 地址。设置连接数量上限来限制 VPN 同时连接的数量。

-

设置与同一帐户的**连接数来限制与同一帐户的 VPN 同时连接数量。

-

从认证下拉菜单中选择下列其中一个项目来验证 VPN 客户端:

-

PAP:验证时不加密 VPN 客户端的密码。

-

MS-CHAP v2:验证时使用 Microsoft CHAP 版本 2 加密 VPN 客户端的密码。

-

设置 MTU(**传输单元)来限制通过 VPN 传送的数据封包大小。

-

勾选使用手动 DNS 并指定 DNS 服务器的 IP 地址来发送至 L2TP/IPSec 客户端。如果禁用此选项,则会将 Synology NAS 当前使用的 DNS 服务器发送至客户端。

-

要获得**的 VPN 性能,请选择以核心模式运行。

-

输入预共享密钥并进行确认。您应授与此密钥给 L2TP/IPSec VPN 用户来验证连接。

-

勾选启用 SHA2-256 兼容模式 (96 位) 允许特定客户端 (非 RFC 标准) 使用 L2TP/IPSec 连接。

-

单击应用来使更改生效。

注:

-

连接到 VPN 时,VPN 客户端的认证和加密设置必须与 VPN Server 上的设置一致,否则客户端将无法成功连接。

-

为兼容大部分的 L2TP/IPSec 客户端,如 Windows、Mac OS、iOS 与 Android 操作系统,默认的 MTU 值为 1400。若您的网络环境较为复杂,您可能需要设置一个较小的 MTU 值。若您经常收到超时消息或发生连接不稳定的情况,请缩小您的 MTU 值设置。

-

请检查您 Synology NAS 的端口转发规则与防火墙设置以及路由器,确认 UDP 1701、500 与 4500 端口已打开。

-

部分路由器已内置 L2TP 或 IPSec VPN 服务,因此可能已占用 1701、500 或 4500 端口。您需先通过路由器的管理界面来禁用内置 L2TP 或 IPSec VPN 服务,才能以使 VPN Server 上的 L2TP/IPSec VPN 服务正常运作。建议您使用支持 VPN pass-through 连接的路由器。

关于动态 IP 地址

VPN Server 会视您在动态 IP 地址中输入的数字,从一组虚拟 IP 地址范围中选择一个 IP 地址来分配给 VPN 客户端使用。例如,如果 VPN 服务器的动态 IP 地址是设置为 “10.0.0.0”,则 PPTP VPN 客户端的虚拟 IP 地址范围为 “10.0.0.1” 至 “10.0.0.[连接数量上限]”;OpenVPN 客户端的虚拟 IP 地址范围则为 “10.0.0.2” 至 “10.0.0.255”。

重要事项:指定 VPN 服务器的动态 IP 地址之前,请注意:

-

VPN 服务器的动态 IP 地址必须为下列其中一个地址:

-

从 “10.0.0.0” 到 “10.255.255.0”

-

从 “172.16.0.0” 到 “172.31.255.0”

-

从 “192.168.0.0” 到 “192.168.255.0”

-

您指定的 VPN 服务器动态 IP 地址以及指派给 VPN 客户端的虚拟 IP 地址不能与局域网中已经使用的** IP 地址产生冲突。